互聯網安全技術的核心,在于理解其運行的基礎——互聯網協議,并最終服務于數據的保護與安全傳輸。本文旨在通過具體的協議實例,結合數據服務的視角,梳理一條清晰的學習路徑與實踐思考。

一、互聯網協議實例:安全機制的基石

互聯網協議是網絡通信的“語言”,其設計中的安全考量是構筑安全防線的第一層。學習時,應重點關注以下幾個關鍵協議實例:

- HTTP/HTTPS協議:這是最直觀的對比案例。HTTP在傳輸過程中數據是明文的,極易被竊聽和篡改。而HTTPS在HTTP基礎上加入了SSL/TLS協議層,通過非對稱加密(如RSA)協商會話密鑰,再使用對稱加密(如AES)加密實際傳輸的數據,并輔以數字證書驗證服務器身份。這個實例深刻揭示了“加密”和“身份認證”兩大核心安全原則。

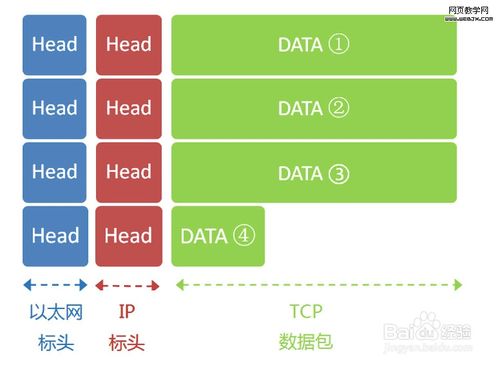

- TCP/IP協議棧的安全隱患與加固:底層協議如IP協議本身缺乏身份驗證和加密,從而衍生出IP欺騙、數據包嗅探等攻擊。學習IPSec協議簇(包括AH和ESP協議)如何為IP層提供端到端的加密、認證和完整性校驗,是理解網絡層安全的重要實例。

- DNS協議與安全擴展(DNSSEC):傳統的DNS查詢使用UDP,響應易被偽造和劫持(DNS欺騙)。DNSSEC通過為DNS數據添加數字簽名,確保響應數據的來源真實性和完整性,是保障網絡“導航系統”安全的經典實例。

- 無線網絡協議(WPA2/WPA3):以Wi-Fi為例,從已被攻破的WEP,到目前主流的WPA2(基于AES-CCMP),再到更安全的WPA3(引入SAE握手協議防離線字典攻擊),這個演進過程完整展示了加密算法升級和密鑰交換機制強化如何應對具體威脅。

二、互聯網數據服務:安全技術的應用場景

理解了協議層面的“點”,需要將其串聯到數據服務的“面”上。現代互聯網數據服務的安全,是多重協議和技術疊加的綜合體現:

- 數據傳輸服務:這是HTTPS、IPSec、VPN(如基于IPSec或SSL的VPN)等技術的主要舞臺。目標是在數據從客戶端到服務器、或跨越不同網絡的流動過程中,保障其機密性、完整性和可用性。

- 身份認證與訪問控制服務:數據服務的前提是“誰可以訪問”。這涉及OAuth 2.0、OpenID Connect等授權與認證協議,以及多因素認證(MFA) 技術。它們建立在安全的底層協議之上,管理著數據資源的訪問權限。

- 數據存儲與隱私保護服務:數據“靜止”時同樣需要保護。服務端會運用透明數據加密(TDE)、客戶端加密等技術。在隱私保護領域,差分隱私、聯邦學習等技術的出現,使得在提供數據服務的能盡可能減少用戶原始數據的暴露。

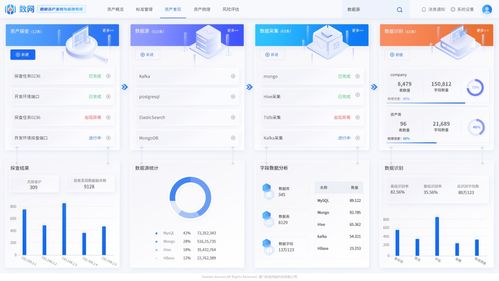

- 安全監控與審計服務:這是動態的安全保障。通過分析網絡流量(IDS/IPS)、日志(SIEM系統)和應用行為,利用協議特征(如異常的TCP標志位組合、不符合規范的HTTP請求)來發現入侵和異常數據訪問,形成安全閉環。

三、學習路徑建議:從協議到服務的實踐融合

- 抓包分析:使用Wireshark等工具,親自捕獲并分析HTTP與HTTPS流量、DNS查詢響應,直觀感受加密前后數據的差異,理解協議字段。

- 實驗環境搭建:在虛擬機中配置啟用HTTPS的Web服務器(申請或自簽證書)、搭建一個支持WPA2的無線接入點、或配置簡單的IPSec VPN通道。動手實踐是理解理論的關鍵。

- 關注漏洞案例:研究如“心臟滴血”(OpenSSL漏洞)、KRACK(WPA2攻擊)等著名安全事件,理解它們具體破壞了哪個協議環節的哪種安全假設,從而加深對協議脆弱性的認識。

- 串聯思考:在設計或分析一個數據服務(如一個簡單的云盤應用)時,有意識地思考:用戶登錄(認證協議)、數據傳輸(HTTPS)、文件存儲(加密存儲)、分享鏈接(訪問控制與臨時令牌)等各個環節,分別運用了哪些底層安全協議和技術。

****

互聯網安全技術的學習,是一個從微觀協議機制到宏觀服務架構的立體過程。協議是精確的語法和規則,數據服務是生動的對話和應用。唯有將兩者結合,既知其然(協議如何工作),亦知其所以然(為何這樣設計以保護服務),方能構建起扎實且實用的互聯網安全知識體系,并在不斷演進的威脅面前保持前瞻性。